Большой брат следит за тобой

Прослушка мобильных сетей и защита от неё стали новым высокотехнологичным рынком, на котором телефон, защищенный от прослушки, вы сможете приобрести за… $3.500

Доступен каждый мобильник

Скандалы вокруг разоблачений спецслужб США угасать, судя по всему, не собираются. Напомним, что по последней поступившей информации, АНБ предпринимала попытки следить за всеми мобильными сетями и сотовыми операторами в мире.

Как писало ранее FLB.ru, информация от Эдварда Сноудена об АНБ США в этот раз была размещена в интернет издании The Intercept. Согласно предоставленным им документам, для этого даже существовала специальная программа, ставшая известной под кодовым названием AURORAGOLD. Согласно этому документу в США следили буквально за каждым крупным сотовым оператором в мире, чтобы найти слабые места в системах безопасности и получить доступ едва ли не к каждому мобильному телефону.

Одна из первых неприятных новостей Сноудена касалась криптозащиты. В рамках секретного проекта АНБ под названием Bullrun удалось обойти многие системы шифрования. Но не за счет взлома, а благодаря закладкам, специально оставленным производителями по требованию АНБ. В некоторых случаях вендоров обязали сдавать агентству шифровальные ключи. Таким образом, были дискредитированы многие стандарты безопасности, считавшиеся надежными и применявшиеся в крупном бизнесе и государственных организациях.

Эта история получила продолжение — в СМИ появились некоторые детали операции AuroraGold, в которой АНБ следило за сотрудниками телекоммуникационных компаний, читая их электронную переписку и внутренние документы. В мае 2012 года АНБ собрало, таким образом, технические данные о 70 процентах мобильных сетей всего мира, сообщает Lenta.ru.

Угроза российской безопасности состояла в том, что под наблюдение АНБ попала и ассоциация мобильных операторов GSM Association, в которую входят российские МТС, «Мегафон» и «Билайн». США требовался доступ и к файлам этой организации, не смотря на то, что GSM Association получает финансирование от правительства США на разработку технологий защиты информации пользователей, отмечают «Интерновости».

Проект Ant АНБ-хакерам в помощь

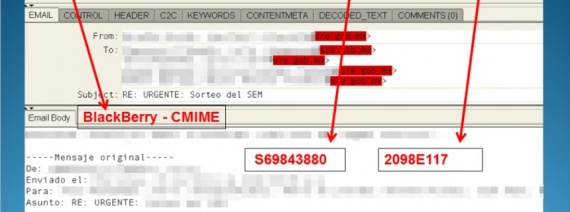

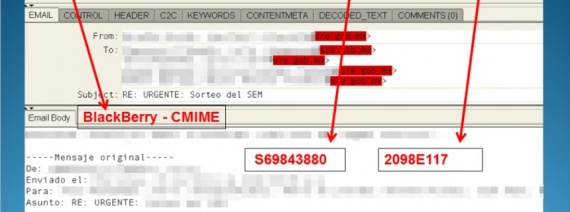

Другой вектор атак АНБ — мобильные операционные системы и приложения. Как выяснилось, спецслужба имеет доступ к множеству данных на смартфонах: спискам контактов и звонков абонентов, а также их sms-сообщениям и GPS-данным. Для этого в АНБ сформировали команды хакеров, каждая из которых занималась взломом одной из популярных ОС. В немецком журнале Spiegel подчеркивается, что одной из первых была взломана операционная система Blackberry, традиционно считавшаяся более защищенной, чем платформы iOS и Android.

Возможности прослушки серьезно расширились благодаря развитию рынка мобильных приложений. Многие из них регулярно передают значительное количество пользовательских данных третьей стороне. Для подслушивания необязательно взламывать ОС — достаточно убедить пользователя поставить себе «полезное» мобильное приложение.

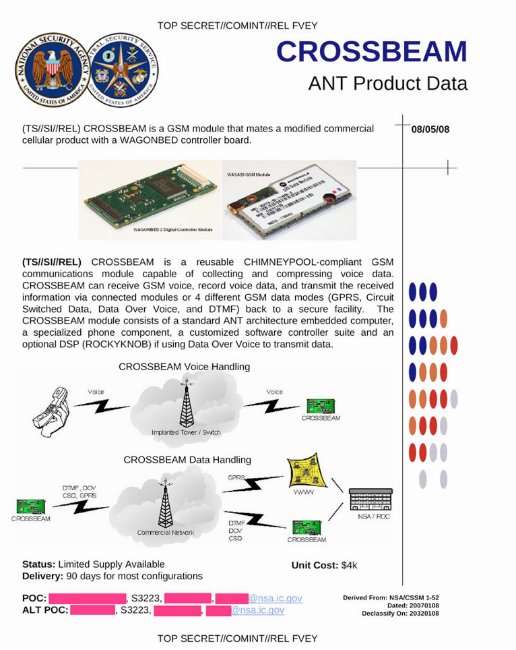

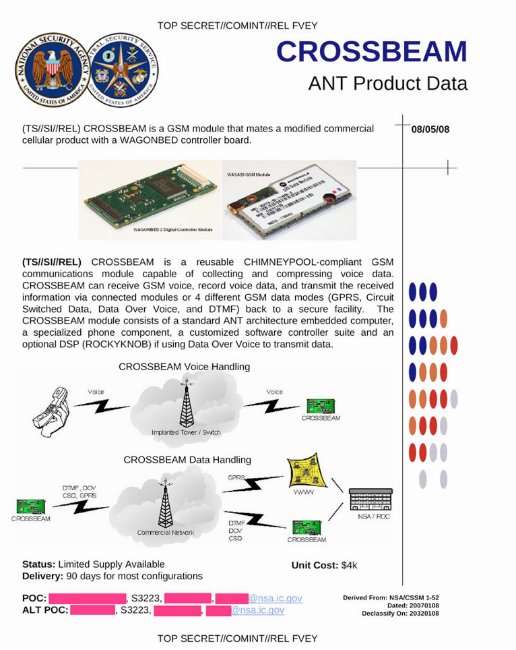

Но еще больше проблем в самих сетях мобильной связи. В документах Сноудена нашлось описание шпионского каталога АНБ — проекта Ant, в котором есть решения для манипуляции мобильными сетями на все случаи жизни. Необязательно перехватывать информацию через уязвимое программное обеспечение — можно установить закладки на стадии изготовления устройств связи, продолжает тему блок компании Positive Technologies:

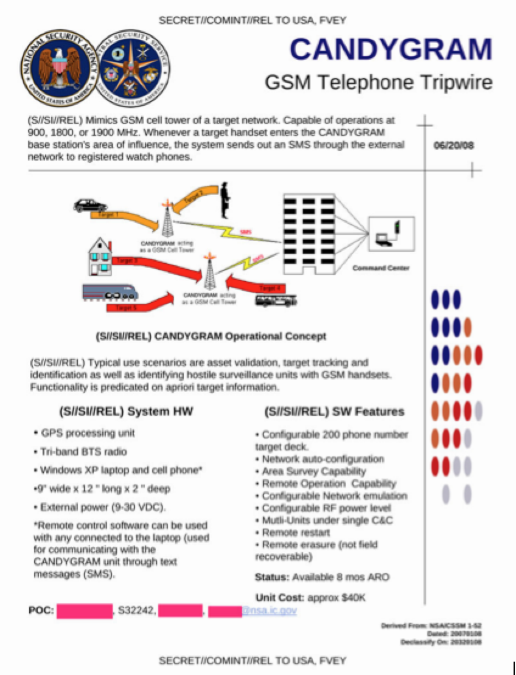

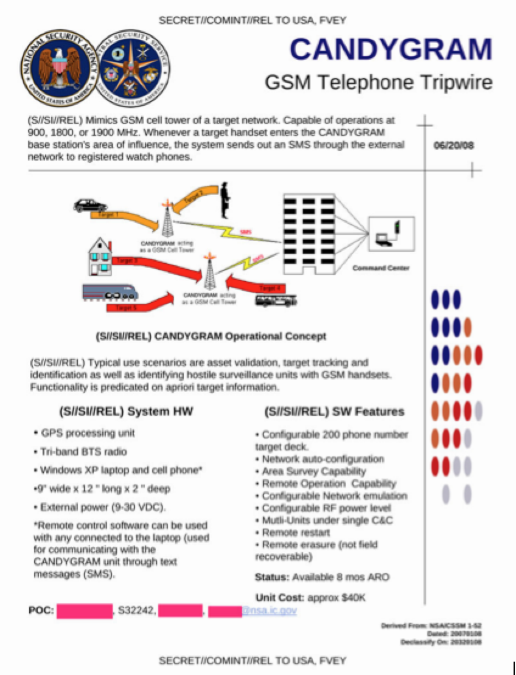

Другой вариант — поддельные базовые станции, перехватывающие трафик абонента и манипулирующие данными на его телефоне:

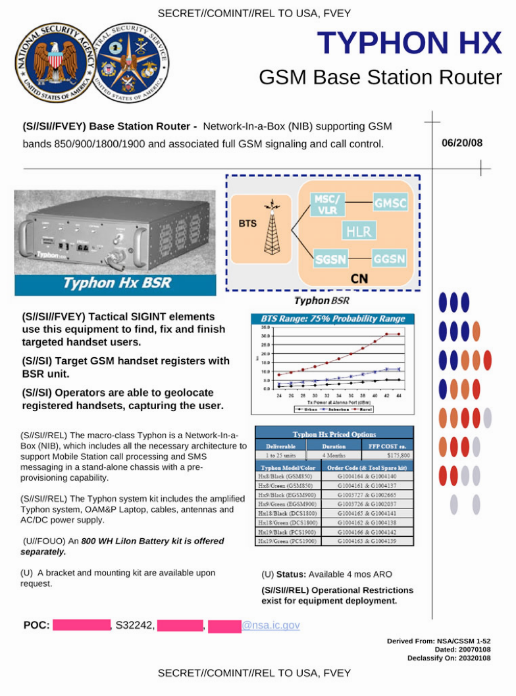

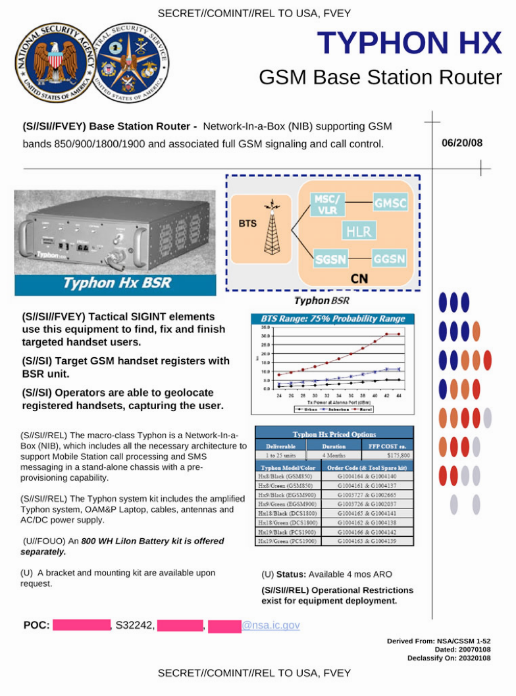

Или целая сотовая сеть в одной коробке:

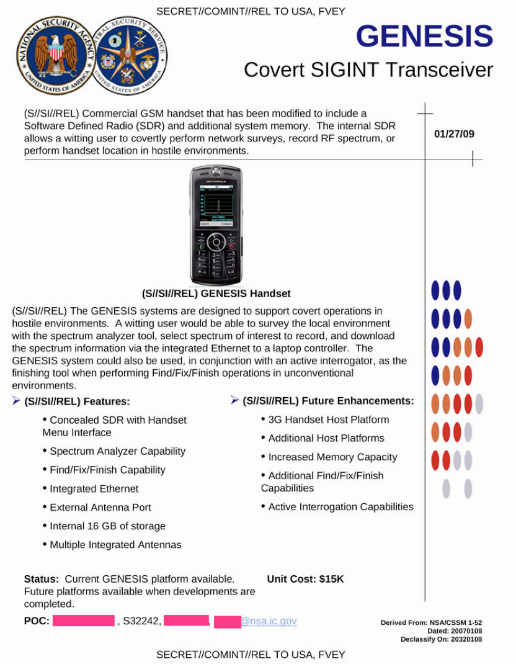

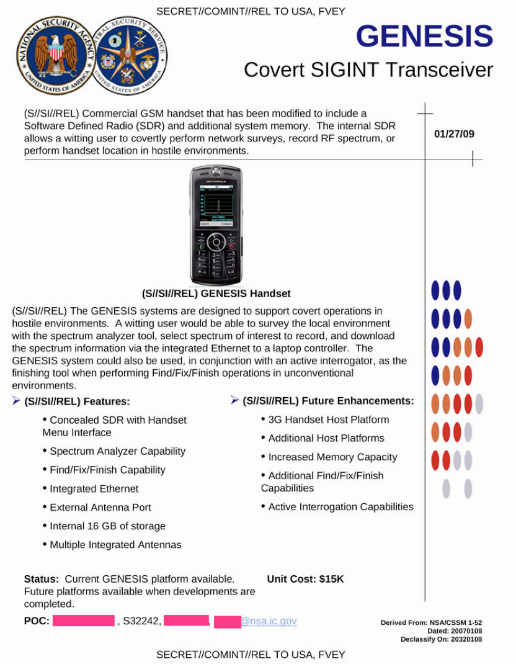

Есть и спектральный анализатор на базе мобильного телефона Motorola L9, который позволяет записать радио-спектр для дальнейшего анализа:

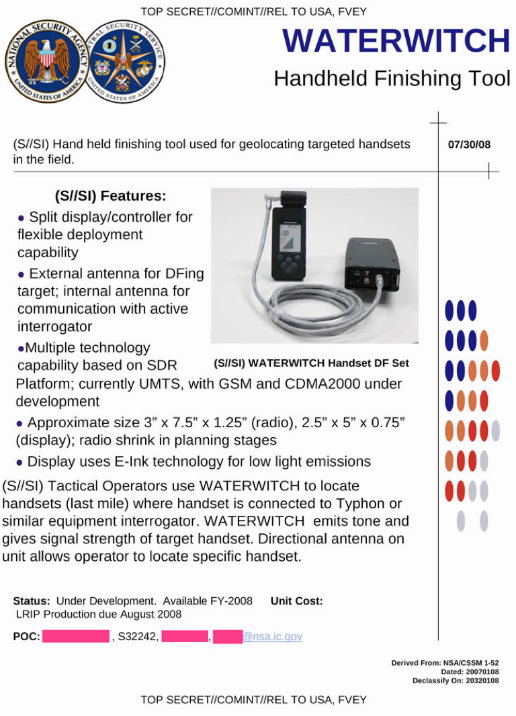

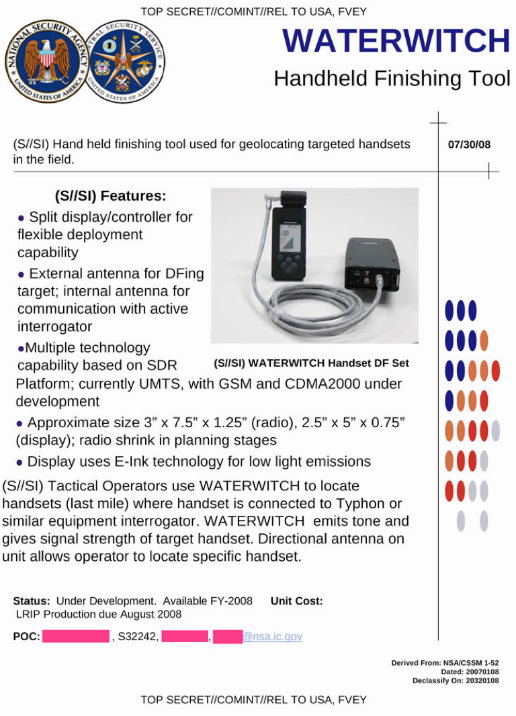

Определение местоположения с помощью сотовой сети — достаточно приблизительное. Для точного поиска жертвы на месте есть отдельный портативный инструмент:

— вот далеко не все «примочки» АНБ.

По мнению экспертов Positive Technologies, само по себе существование такого каталога устройств не означает, что кто-то уже использует их для тотальной слежки. Однако вслед за публикацией каталога появились и свидетельства практического применения.

В сентябре 2014 года была обнаружена подозрительная будка на крыше IZD-Tower, напротив комплекса UNO-city (Венский международный центр). Будка огорожена прочным металлическим забором, под наблюдением 10 камер. Вероятнее всего, это поддельная базовая станция мобильной сети.

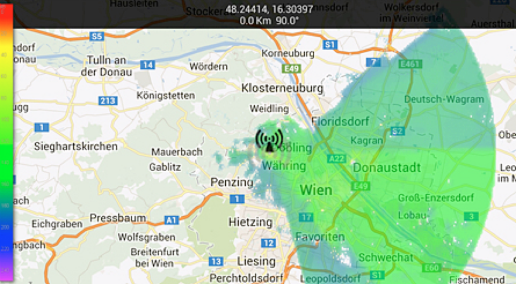

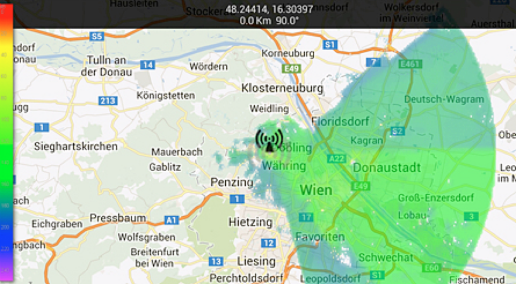

Вена является третьим городом-резиденцией ООН (после Нью-Йорка и Женевы), там же расположены штаб-квартиры ОПЕК и ОБСЕ. Вполне понятен интерес АНБ к месту, где собираются высокопоставленные лица большинства стран. А вот предположительная зона покрытия данной станции:

Такие базовые станции могут перехватить IMSI (так называемые IMSI-catcher), а затем через сеть SS7 отслеживать местоположение жертвы. Однажды отследив IMSI жертвы, можно отслеживать ее перемещение по всему миру до тех пор, пока пользователь не сменит SIM-карту.

Подробнее о таких атаках здесь.

Документы Сноудена говорят о том, что станция в Вене (Vienna-Annex) является лишь частью глобальной сети слежения SIGINT. Дальше уже можно искать по списку стран и городов, упомянутых в этих документах. Вот фото похожей структуры, найденной на крыше в Риме:

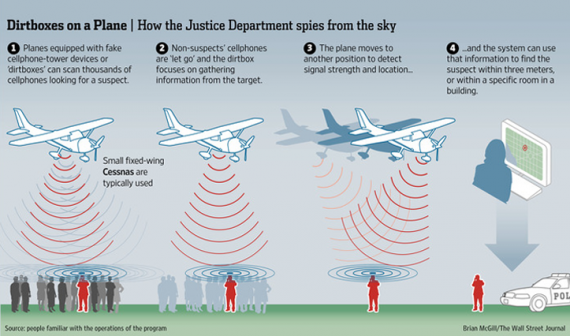

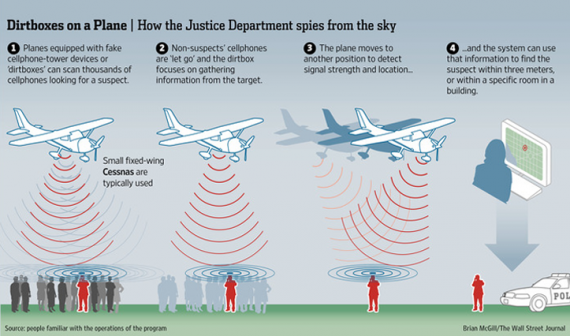

Кстати, американские спецслужбы не ограничиваются стационарными системами слежения. Они уже давно используют станции-перехватчики StingRay на специальных автомобилях, которые могут подъехать к заданной цели. А в ноябре журнал Wall Street Journal сообщил, что Министерство юстиции США использует самолеты Cessna с поддельными базовыми станциями для перехвата данных пользователей:

Кто виноват и что делать?

Прежде всего, нужно отметить, что невзирая на громкие заголовки газет, описанные технологии сейчас доступны не только спецслужбам, продолжает Positive Technologies. По сути, прослушка мобильных сетей и защита от неё стали новым высокотехнологичным рынком. И как на всяком рынке, здесь постоянно появляются новые, более дешевые решения.

В августе 2014 года журнал Popular Science рассказал о том, как группа специалистов по безопасности ESD America продвигает собственную разработку – «особо защищенный» смартфон CryptoPhone 500 на базе Android. Поскольку подобных продуктов на рынке уже несколько, разработчики использовали небанальный рекламный ход. С помощью своего продвинутого смартфона они обнаружили на территории США 17 поддельных базовых станций, которые в принудительном порядке отключают шифрование данных:

Одну такую станцию прослушки обнаружили около крупного казино в Лас-Вегасе, ещё несколько — вблизи военных баз США. Кто, кроме АНБ, может использовать такую технику? Да кто угодно. Правда, коммерческие комплексы дороговаты — более $100 тыс. Однако можно значительно удешевить решение, если воспользоваться бесплатным ПО для создания своей собственной базовой станции.

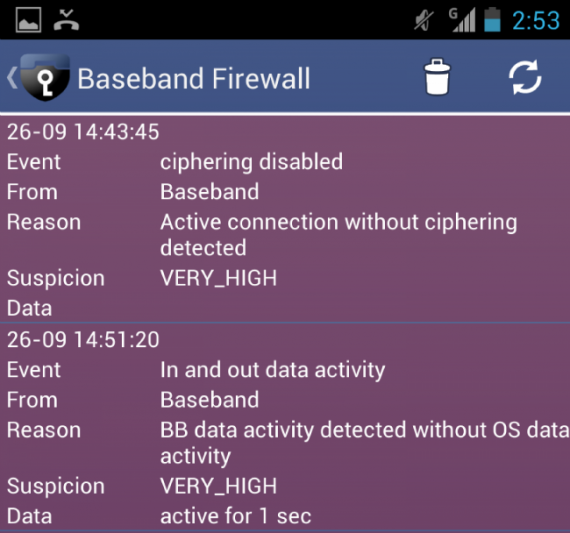

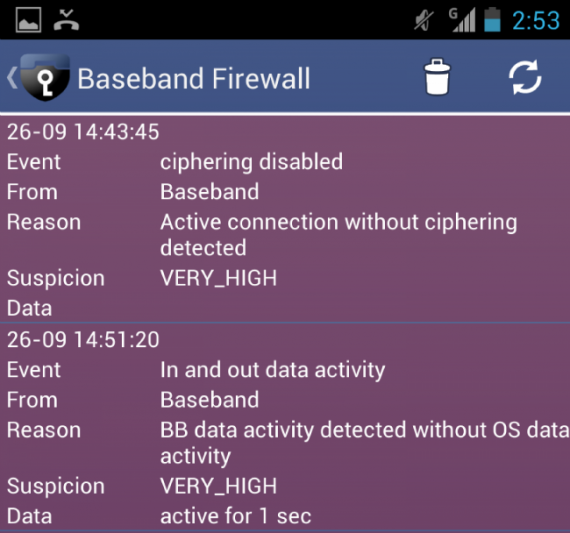

Как от этого спастись? Один из вариантов уже упомянут выше – «защищенный» смартфон. Однако удовольствие недешёвое: CryptoPhone стоит $3.500. За эти деньги клиент получает «закрытие» ряда векторов атаки, которые фигурировали выше в нашем списке. В частности, здесь есть контроль известных уязвимостей Android OS, контроль подозрительной деятельности мобильных приложений, и даже мониторинг baseband-процессора: именно эта фича позволяет определить подключение фальшивой базовой станции-перехватчика, чего не замечают обычные смартфоны.

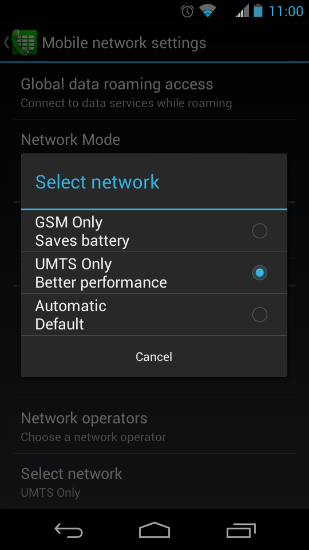

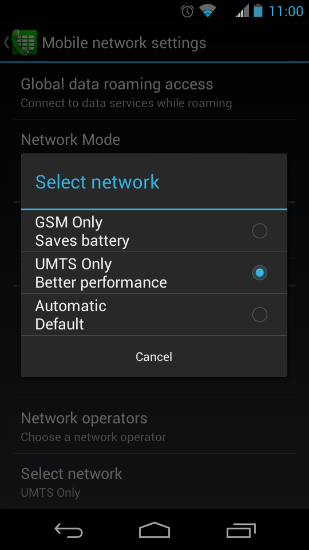

Защититься от поддельных базовых станций с обычным телефоном сложнее, но кое-что сделать всё-таки можно. В сетях UMTS (G3) используется взаимная аутентификация мобильной станции в сотовой сети, и сотовой сети — в мобильной станции. Поэтому одним из признаков прослушки является принудительное переключение из режимов G4 и G3 в менее безопасный режим G2. Если пользователь заранее отключит у себя 2G-режим, это усложнит злоумышленнику задачу перехвата радио-эфира. Некоторые модели мобильных телефонов позволяют переключать используемый тип сети:

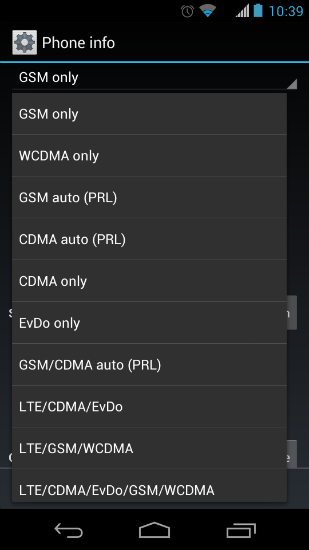

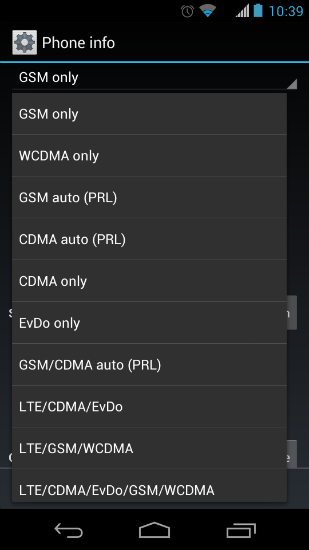

Также во многих телефонах на базе Android есть сервисное меню, вызываемое командой *#*#4636#*#*, где можно выбрать тип сети. Правда, такое решение чревато повышенным потреблением батареи, а также потерей связи в случае отсутствия покрытия сети 3G.

Поддельные базовые станции позволяют перехватывать любые данные, передаваемые через сотовую сеть – однако для этого требуется физическое нахождение абонента в зоне действия базовой станции. Поэтому более продвинутым методом слежки можно считать атаки на сеть SS7, позволяющие перехватывать данные абонента, а также его местоположение, из любой точки земного шара. Здесь тоже есть свои коммерческие решения: в одном из прошлых постов мы рассказывали о системе SkyLock американской компании Verint, которая позволяет отслеживать любых абонентов по всему миру.

Как можно помешать прослушке в этом случае? Поскольку атаки базируются на легитимных сообщениях сигнальной сети SS7, грубая фильтрация этих сообщений может оказать негативное влияние на весь сервис. По опыту экспертов Positive Technologies, адекватная защита от атак на SS7 должна представлять собой комплекс мероприятий на стороне оператора, включая мониторинг трафика SS7 и «умный» контроль фильтрации, который позволяет блокировать только попытки атак и фрода.

Подробнее о том, как это реализуется на основе наших продуктов, можно прочитать в статье «Безопасность сетей мобильной связи на основе SS7».

Доступен каждый мобильник

Скандалы вокруг разоблачений спецслужб США угасать, судя по всему, не собираются. Напомним, что по последней поступившей информации, АНБ предпринимала попытки следить за всеми мобильными сетями и сотовыми операторами в мире.

Как писало ранее FLB.ru, информация от Эдварда Сноудена об АНБ США в этот раз была размещена в интернет издании The Intercept. Согласно предоставленным им документам, для этого даже существовала специальная программа, ставшая известной под кодовым названием AURORAGOLD. Согласно этому документу в США следили буквально за каждым крупным сотовым оператором в мире, чтобы найти слабые места в системах безопасности и получить доступ едва ли не к каждому мобильному телефону.

Одна из первых неприятных новостей Сноудена касалась криптозащиты. В рамках секретного проекта АНБ под названием Bullrun удалось обойти многие системы шифрования. Но не за счет взлома, а благодаря закладкам, специально оставленным производителями по требованию АНБ. В некоторых случаях вендоров обязали сдавать агентству шифровальные ключи. Таким образом, были дискредитированы многие стандарты безопасности, считавшиеся надежными и применявшиеся в крупном бизнесе и государственных организациях.

Эта история получила продолжение — в СМИ появились некоторые детали операции AuroraGold, в которой АНБ следило за сотрудниками телекоммуникационных компаний, читая их электронную переписку и внутренние документы. В мае 2012 года АНБ собрало, таким образом, технические данные о 70 процентах мобильных сетей всего мира, сообщает Lenta.ru.

Угроза российской безопасности состояла в том, что под наблюдение АНБ попала и ассоциация мобильных операторов GSM Association, в которую входят российские МТС, «Мегафон» и «Билайн». США требовался доступ и к файлам этой организации, не смотря на то, что GSM Association получает финансирование от правительства США на разработку технологий защиты информации пользователей, отмечают «Интерновости».

Проект Ant АНБ-хакерам в помощь

Другой вектор атак АНБ — мобильные операционные системы и приложения. Как выяснилось, спецслужба имеет доступ к множеству данных на смартфонах: спискам контактов и звонков абонентов, а также их sms-сообщениям и GPS-данным. Для этого в АНБ сформировали команды хакеров, каждая из которых занималась взломом одной из популярных ОС. В немецком журнале Spiegel подчеркивается, что одной из первых была взломана операционная система Blackberry, традиционно считавшаяся более защищенной, чем платформы iOS и Android.

Возможности прослушки серьезно расширились благодаря развитию рынка мобильных приложений. Многие из них регулярно передают значительное количество пользовательских данных третьей стороне. Для подслушивания необязательно взламывать ОС — достаточно убедить пользователя поставить себе «полезное» мобильное приложение.

Но еще больше проблем в самих сетях мобильной связи. В документах Сноудена нашлось описание шпионского каталога АНБ — проекта Ant, в котором есть решения для манипуляции мобильными сетями на все случаи жизни. Необязательно перехватывать информацию через уязвимое программное обеспечение — можно установить закладки на стадии изготовления устройств связи, продолжает тему блок компании Positive Technologies:

Другой вариант — поддельные базовые станции, перехватывающие трафик абонента и манипулирующие данными на его телефоне:

Или целая сотовая сеть в одной коробке:

Есть и спектральный анализатор на базе мобильного телефона Motorola L9, который позволяет записать радио-спектр для дальнейшего анализа:

Определение местоположения с помощью сотовой сети — достаточно приблизительное. Для точного поиска жертвы на месте есть отдельный портативный инструмент:

— вот далеко не все «примочки» АНБ.

По мнению экспертов Positive Technologies, само по себе существование такого каталога устройств не означает, что кто-то уже использует их для тотальной слежки. Однако вслед за публикацией каталога появились и свидетельства практического применения.

В сентябре 2014 года была обнаружена подозрительная будка на крыше IZD-Tower, напротив комплекса UNO-city (Венский международный центр). Будка огорожена прочным металлическим забором, под наблюдением 10 камер. Вероятнее всего, это поддельная базовая станция мобильной сети.

Вена является третьим городом-резиденцией ООН (после Нью-Йорка и Женевы), там же расположены штаб-квартиры ОПЕК и ОБСЕ. Вполне понятен интерес АНБ к месту, где собираются высокопоставленные лица большинства стран. А вот предположительная зона покрытия данной станции:

Такие базовые станции могут перехватить IMSI (так называемые IMSI-catcher), а затем через сеть SS7 отслеживать местоположение жертвы. Однажды отследив IMSI жертвы, можно отслеживать ее перемещение по всему миру до тех пор, пока пользователь не сменит SIM-карту.

Подробнее о таких атаках здесь.

Документы Сноудена говорят о том, что станция в Вене (Vienna-Annex) является лишь частью глобальной сети слежения SIGINT. Дальше уже можно искать по списку стран и городов, упомянутых в этих документах. Вот фото похожей структуры, найденной на крыше в Риме:

Кстати, американские спецслужбы не ограничиваются стационарными системами слежения. Они уже давно используют станции-перехватчики StingRay на специальных автомобилях, которые могут подъехать к заданной цели. А в ноябре журнал Wall Street Journal сообщил, что Министерство юстиции США использует самолеты Cessna с поддельными базовыми станциями для перехвата данных пользователей:

Кто виноват и что делать?

Прежде всего, нужно отметить, что невзирая на громкие заголовки газет, описанные технологии сейчас доступны не только спецслужбам, продолжает Positive Technologies. По сути, прослушка мобильных сетей и защита от неё стали новым высокотехнологичным рынком. И как на всяком рынке, здесь постоянно появляются новые, более дешевые решения.

В августе 2014 года журнал Popular Science рассказал о том, как группа специалистов по безопасности ESD America продвигает собственную разработку – «особо защищенный» смартфон CryptoPhone 500 на базе Android. Поскольку подобных продуктов на рынке уже несколько, разработчики использовали небанальный рекламный ход. С помощью своего продвинутого смартфона они обнаружили на территории США 17 поддельных базовых станций, которые в принудительном порядке отключают шифрование данных:

Одну такую станцию прослушки обнаружили около крупного казино в Лас-Вегасе, ещё несколько — вблизи военных баз США. Кто, кроме АНБ, может использовать такую технику? Да кто угодно. Правда, коммерческие комплексы дороговаты — более $100 тыс. Однако можно значительно удешевить решение, если воспользоваться бесплатным ПО для создания своей собственной базовой станции.

Как от этого спастись? Один из вариантов уже упомянут выше – «защищенный» смартфон. Однако удовольствие недешёвое: CryptoPhone стоит $3.500. За эти деньги клиент получает «закрытие» ряда векторов атаки, которые фигурировали выше в нашем списке. В частности, здесь есть контроль известных уязвимостей Android OS, контроль подозрительной деятельности мобильных приложений, и даже мониторинг baseband-процессора: именно эта фича позволяет определить подключение фальшивой базовой станции-перехватчика, чего не замечают обычные смартфоны.

Защититься от поддельных базовых станций с обычным телефоном сложнее, но кое-что сделать всё-таки можно. В сетях UMTS (G3) используется взаимная аутентификация мобильной станции в сотовой сети, и сотовой сети — в мобильной станции. Поэтому одним из признаков прослушки является принудительное переключение из режимов G4 и G3 в менее безопасный режим G2. Если пользователь заранее отключит у себя 2G-режим, это усложнит злоумышленнику задачу перехвата радио-эфира. Некоторые модели мобильных телефонов позволяют переключать используемый тип сети:

Также во многих телефонах на базе Android есть сервисное меню, вызываемое командой *#*#4636#*#*, где можно выбрать тип сети. Правда, такое решение чревато повышенным потреблением батареи, а также потерей связи в случае отсутствия покрытия сети 3G.

Поддельные базовые станции позволяют перехватывать любые данные, передаваемые через сотовую сеть – однако для этого требуется физическое нахождение абонента в зоне действия базовой станции. Поэтому более продвинутым методом слежки можно считать атаки на сеть SS7, позволяющие перехватывать данные абонента, а также его местоположение, из любой точки земного шара. Здесь тоже есть свои коммерческие решения: в одном из прошлых постов мы рассказывали о системе SkyLock американской компании Verint, которая позволяет отслеживать любых абонентов по всему миру.

Как можно помешать прослушке в этом случае? Поскольку атаки базируются на легитимных сообщениях сигнальной сети SS7, грубая фильтрация этих сообщений может оказать негативное влияние на весь сервис. По опыту экспертов Positive Technologies, адекватная защита от атак на SS7 должна представлять собой комплекс мероприятий на стороне оператора, включая мониторинг трафика SS7 и «умный» контроль фильтрации, который позволяет блокировать только попытки атак и фрода.

Подробнее о том, как это реализуется на основе наших продуктов, можно прочитать в статье «Безопасность сетей мобильной связи на основе SS7».

0 комментариев

Вставка изображения

Оставить комментарий